Podstawowa konfiguracja - Cisco Umbrella

Konfiguracja sieci wewnętrznej

Ponieważ ochrona Cisco Umbrella polega na monitorowaniu i ewentualnym blokowaniu zapytań DNS (dla adresów ip wymagany jest Roaming Client), dlatego na wstępie wymagane będzie skonfigurowanie sieci tak, aby każdy chroniony host pośrednio bądź bezpośrednio korzystał z DNS Cisco (208.67.222.222, 208.67.220.220). Wymagana modyfikacja zależy od tego z jakich mechanizmów korzysta się obecnie, ogólnie jednak należy zwrócić uwagę na:

-

Konfigurację serwera DHCP.

-

Konfigurację hostów w przypadku konfiguracji statycznej.

-

Konfigurację lokalnego serwera DNS bądź DNS Relay jeżeli z takowego korzystamy.

Sprawdzenie poprawności zmian pokaże strona https://welcome.umbrella.com/ gdzie powinniśmy otrzymać taki komunikat:

Kolejnym krokiem będzie konfiguracja zapory sieciowej tak, aby blokowała zapytania DNS do serwerów innych niż DNS Cisco:

-

Blokada ruchu udp i tcp na docelowy port 53 do serwerów innych niż DNS Cisco.

-

Blokada ruchu tcp na docelowy port 853 (DNS over TLS).

-

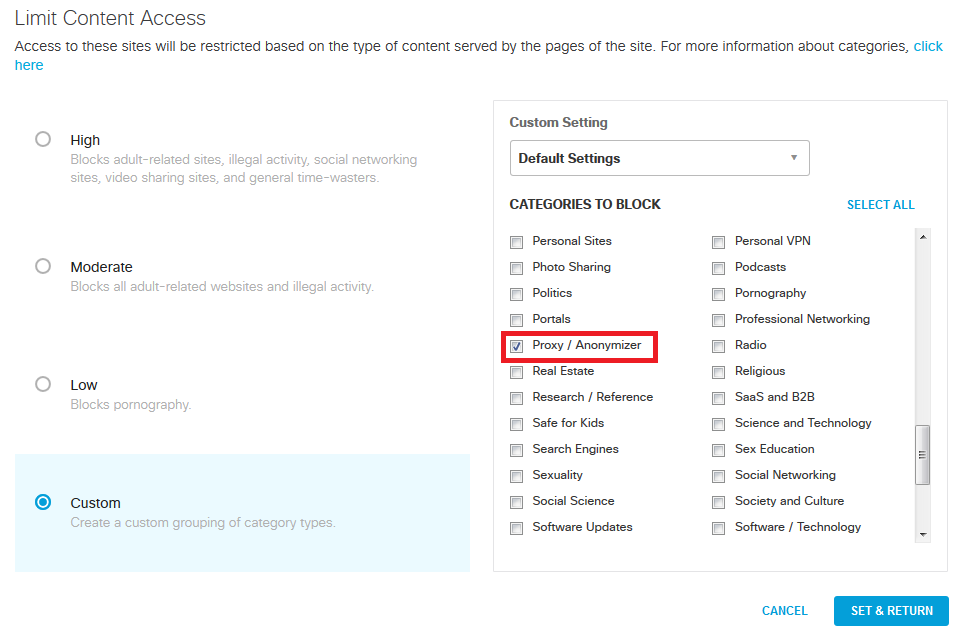

Włączenie “Proxy / Anonymizer” (DNS over HTTP/S) w panelu Umbrella, ale o tym dokładniej w części poświęconej konfiguracji przez panel.

Konfiguracja w panelu https://login.umbrella.com/

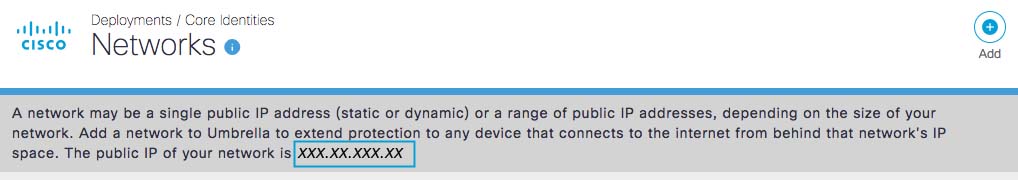

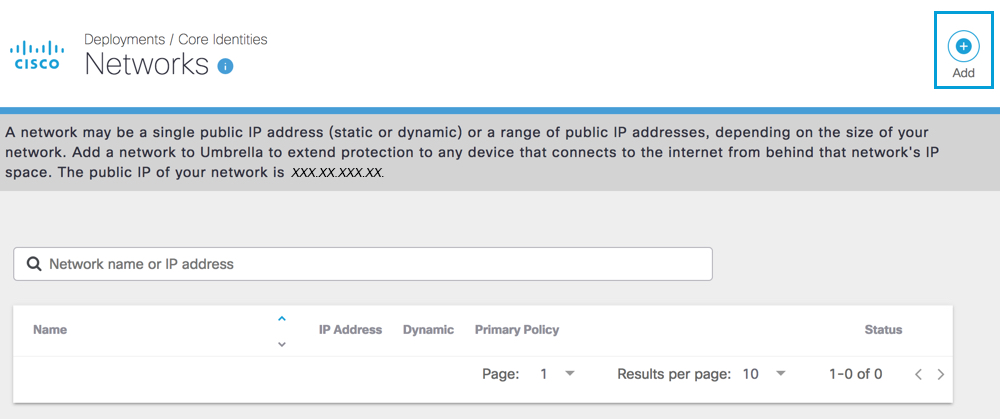

Pierwszym etapem będzie dodanie publicznego adresu IP lub całej podsieci w celu monitorowania i ochrony. Aby to zrobić należy wybrać Deployments → Networks.

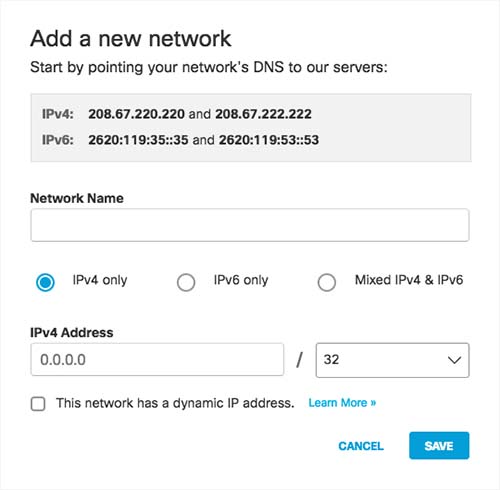

Na szarym polu podpowiedzi pojawi się publiczny adres IP z którego się łączymy, więc jeżeli do panelu zalogowaliśmy się z sieci, która ma być chroniona ten właśnie adres dodajemy do konfiguracji.

Dodajemy sieć klikając Add

Wpisujemy swoją nazwę sieci, adres IP i zapisujemy

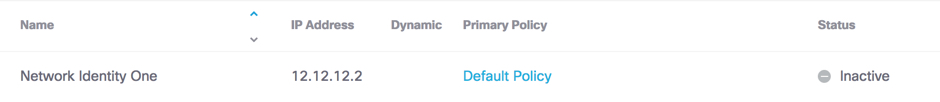

Po tej operacji w zakładce Networks pojawi się dodana sieć jednak na chwilę obecną będzie miała status Inactive:

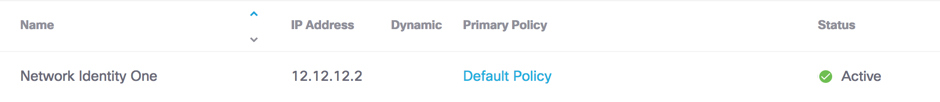

Dopiero po jakimś czasie (do 1 godz.) status zmieni się na Active co oznaczać będzie pełen monitoring i ochrona zapytań DNS:

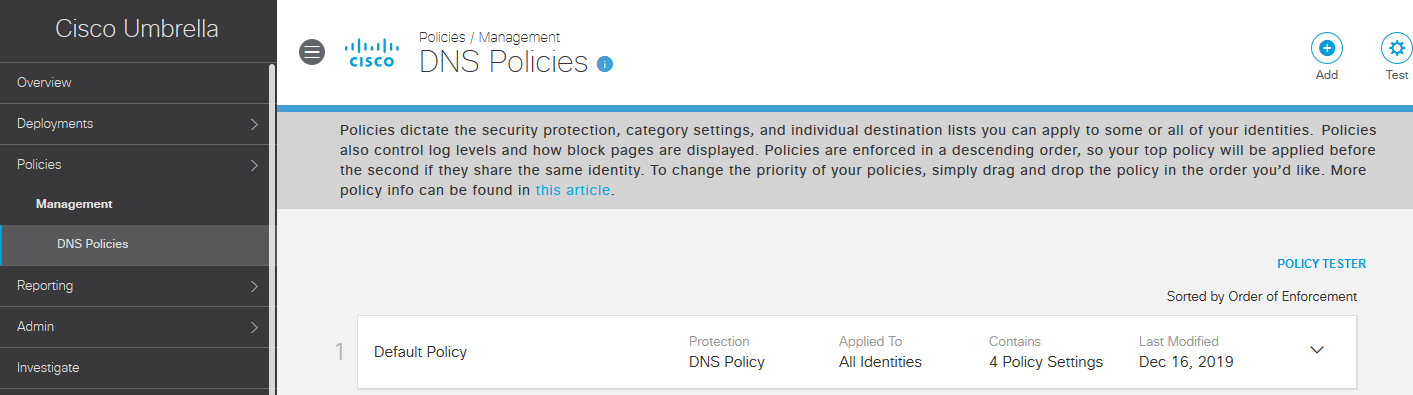

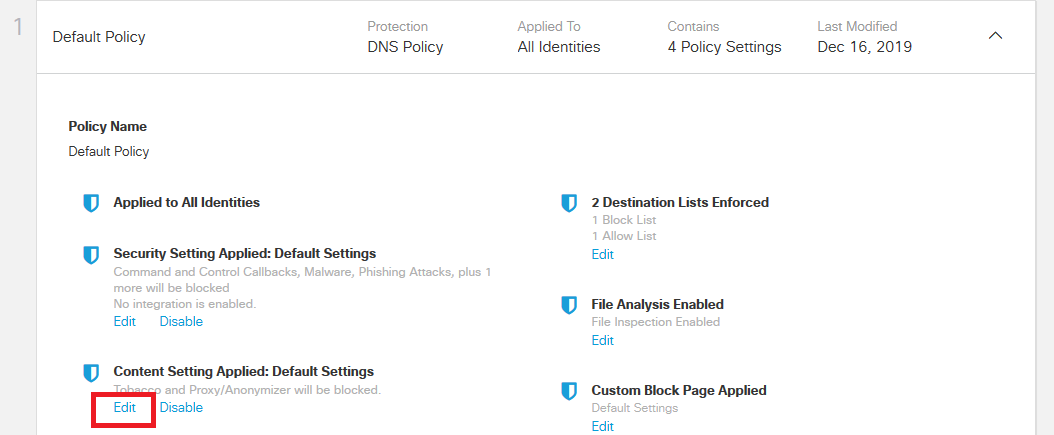

Następnie, aby włączyć wspomnianą wcześniej opcję “Proxy / Anonymizer” należy wyedytować domyślną politykę DNS:

Zaznaczamy poniższą opcję i zapisujemy:

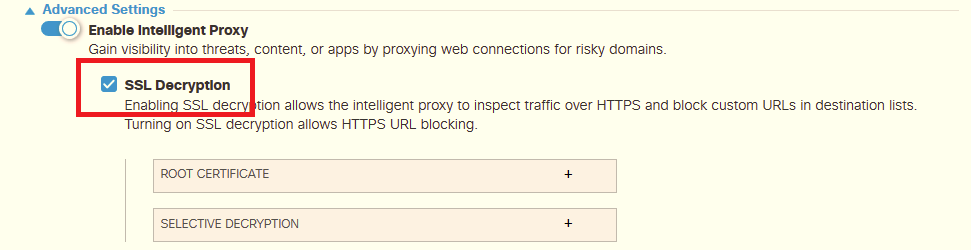

Zalecane jest również włączenie Intelligent Proxy co spowoduje, że każda zawartość przeglądanej domeny zakwalifikowanej jako podejrzana będzie dokładnie skanowana. Mocno rekomendowane w tym przypadku jest włączenie SSL Decryption w celu deszyfracji ruchu SSL:

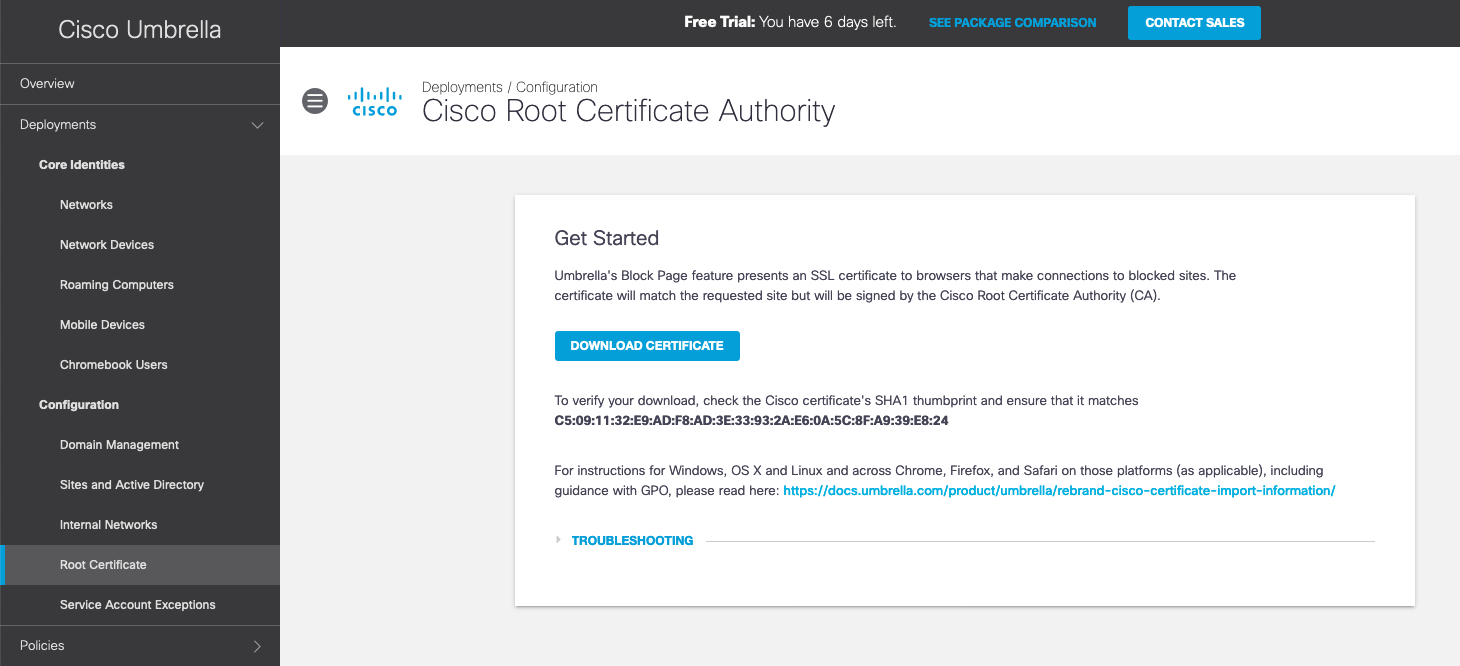

Aby uniknąć wyświatlania komunikatu o błędnym certyfikacie na stronach używających SSL wymagane będzie zainstalowanie na każdym hoście certyfikatu Root Cisco. Aby to zrobić należy pobrać certyfikat:

i zainstalować go w systemie jeżeli korzystamy z przeglądarki Internet Explorer, Edge bądź Chrome. Jeżeli korzystamy z Firefox instalacja musi być przeprowadzona bezpośrednio w przeglądarce.

Instalacja agenta

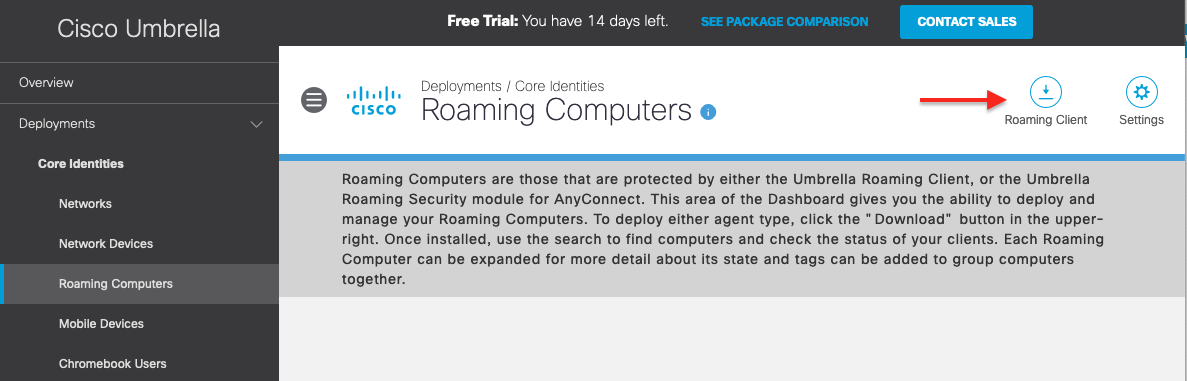

Wcześniejsza konfiguracja chroni sieć wewnętrzną firmy i daje ogólny podgląd zapytań DNS. Aby włączyć dokładny monitoring ruchu z rozróżnieniem na poszczególne hosty oraz chronić urządzenia mobilne (np. laptopy działające również poza siecią wewnętrzną firmy), należy na każdym hoście zainstalować Roaming Client:

Instalacja jest bardzo prosta i po jej zakończeniu dany host pojawi się w zakładce Roaming Computers.

Jeżeli korzystamy z lokalnego serwera DNS zawierającego domeny lokalne koniecznym będzie dodanie tych domen w Deployments → Configuration → Domain Management.

W przeciwnym razie host z zainstalowanym agentem nie będzie mógł uzyskać adresu takiej domeny, gdyż wszystkie zapytania DNS są kierowane do Cisco Umbrella ignorując ustawienia serwerów DNS na hoście.

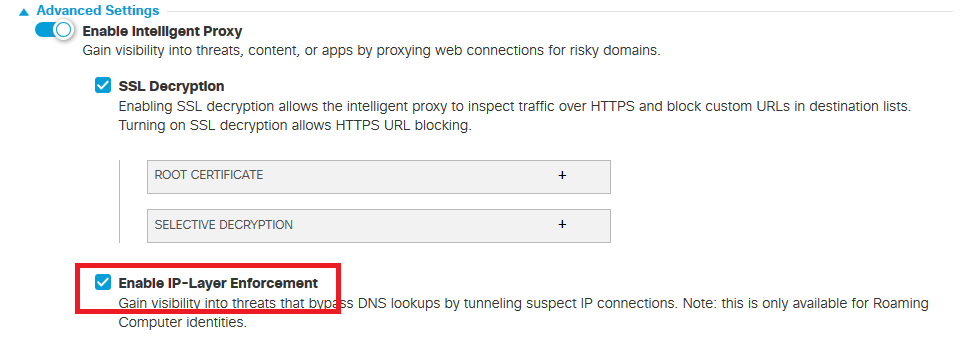

Kolejną zalecaną opcją jest włączenie sprawdzania adresów IP na które łączą się hosty, ponieważ szkodliwe oprogramowanie nie zawsze korzysta z nazw domenowych:

Ta podstawowa konfiguracja Cisco Umbrella zapewnia ochronę zapytań DNS oraz blokuje połączenia na adresy IP zdiagnozowane jako niebezpieczne.

Polecamy:

-

Zarządzanie politykami - Cisco Umbrella

Poza ochroną jaką zapewnia poprawnie skonfigurowana usługa Cisco Umbrella możemy mieć również kontrolę nad dostępem do sieci internetowej. Kontrola może być oparta na wartości docelowej...

Czytaj więcej